【警惕】无害乱码背后的致命陷阱:2026年钓鱼邮件新型攻击手法大揭秘

发布时间:2026-01-30 / 浏览次数:62次

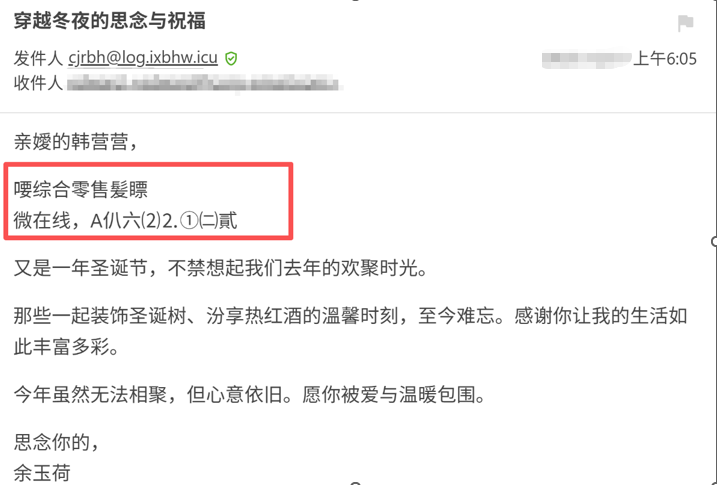

一封"圣诞祝福"引发的安全警报

近日,我们安全团队报告发现一种新型钓鱼邮件攻击手法:攻击者在邮件正文中插入看似无害的乱码文字(如"哽综合零售髮暻 微在线,A仆六(2)2.①(=)贰"),表面毫无技术威胁,实则暗藏杀机。这类邮件以节日祝福为伪装,已在全球范围内造成多起企业数据泄露事件。

据Verizon《2024年数据泄露调查报告》显示: 社会工程学攻击占比达74%,首次超过恶意软件 钓鱼邮件中使用"混淆文本"的比例同比激增189% 单次成功攻击平均造成企业损失480万美元。

- 障眼法:绕过自动化防御系统 [攻击手法]

- 将恶意指令拆解为生僻汉字+特殊符号(如"①(=)贰")

- 避开关键词扫描(如"密码""登录"等敏感词)

- 利用Unicode编码混淆真实意图

目前现代邮件网关主要检测链接、附件和关键词,而这类乱码文本既无可执行代码,又无危险关键词,极易被判定为'正常通信噪声'。

- 心理战:触发人类决策漏洞

- 完形倾向:大脑会本能尝试解读无意义信息,消耗注意力资源

- 情感绑架:结合真实姓名+节日祝福,触发社交信任

- 决策疲劳:当内容逻辑混乱时,用户更易放弃深度分析,转向"直接点击"

- 攻击链:从无害到致命的三步转化 第一步:降低警惕——看似无害的乱码让用户放松心理防线 第二步:转移焦点——引导用户关注邮件中"正常部分"(如伪造的福利链接) 第三步:精准收割——仅对继续阅读/尝试理解的高价值目标实施攻击

企业防御指南:三道防火墙建设

技术层:升级检测能力 措施与实施效果:

- 部署AI语义分析引擎:识别非常规字符组合模式,检出率提升65%

- 有条件可以部署邮件沙箱环境:自动分析附件行为,阻断99.3%恶意负载

- 配置DMARC协议:阻止发件人伪造,拦截率达87%(来源:Google 2024安全报告)

管理层:建立标准流程 邮件处理SOP:

- 非常规域名(.icu/.xyz/.top)自动隔离

- 含生僻字/符号组合的邮件强制人工审核

- 财务/HR等关键部门启用双人验证机制

人员层:实战化攻防演练

- 每季度开展钓鱼模拟演练(推荐工具:Phish365)

- 重点培训"三秒验证法": 一查域名真实性(非企业邮箱直接删除) 二验发件人身份(通讯录无记录不操作) 三看链接真伪(鼠标悬停查看真实URL)

全球最新动态

- 中国:国家反诈中心12月发布预警,11月因钓鱼邮件导致的企业数据泄露案同比上升40%

- 美国:CISA强制要求关键基础设施企业2025年前部署BIMI认证标准

- 欧盟:GDPR修订草案拟对未实施基础邮件安全的企业提高罚款至年营收4%