警惕!一封"密码过期"邮件背后的黑客套路大揭秘

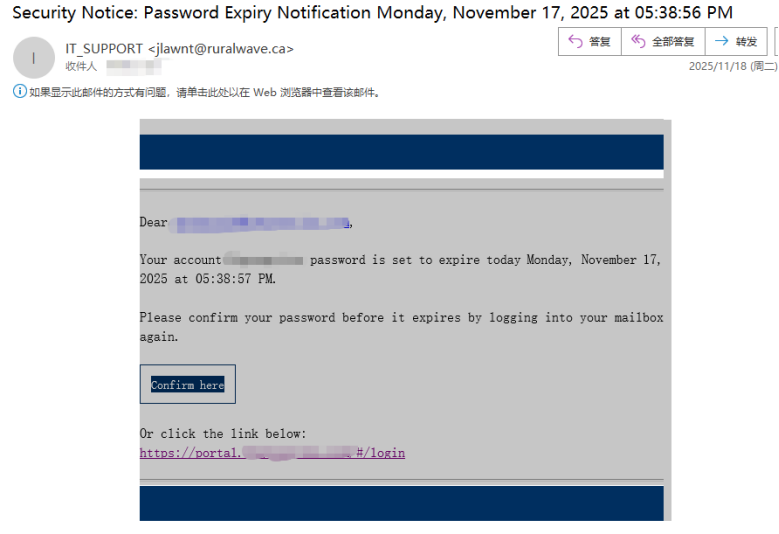

上周,某企业员工小王收到了这样一封看似来自公司IT部门的邮件。乍看之下,这是一封普通的系统提醒,但细看却发现诸多破绽——这其实是一场精心设计的"钓鱼"陷阱。

一、邮件关键特征

- 声称账户密码"今天过期",制造紧迫感

- 邮件中包含一个醒目的"确认链接"

- 落款为"系统管理员",但发件邮箱不是公司官方域名

- 日期显示为"2025年11月17日",而实际已是18日(明显错误)

二、三层连环套路:黑客的"诱饵"设计

第一层:高仿官网

邮件中的初始链接显示为:https://portal.companyp0rtal.com/#/login

手法揭秘:

- 黑客注册了与真实官网极为相似的域名(companyp0rtal.com 模仿 companyportal.com)

- 页面设计完全复制企业登录界面,包括LOGO、色彩和布局

- 页面显示绿色"安全锁"图标(使用了免费SSL证书),增加可信度

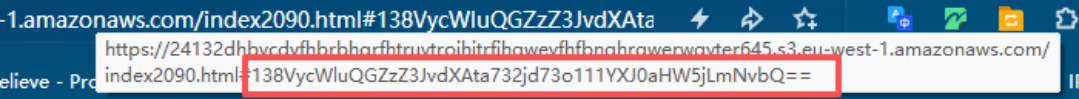

第二层:云存储陷阱

点击第一层链接后,会跳转到一个看似杂乱的网址:

https://random456code.s3.amazonaws.com/login.html#trackingCode

手法揭秘:

- 黑客利用亚马逊云服务(AWS)的存储桶托管钓鱼页面

- 随机字符串(random456code)使域名难以被安全软件识别和屏蔽

- URL末尾的"trackingCode"实际包含Base64编码的受害者邮箱,用于黑客精准追踪

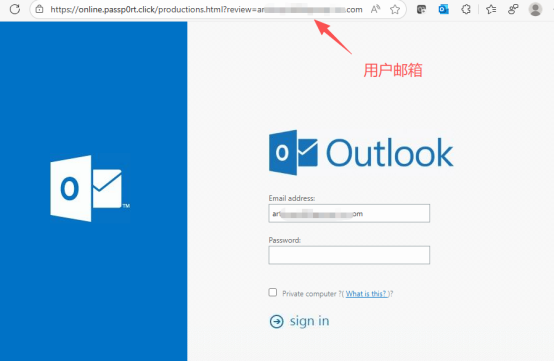

第三层:最终收割

几秒后,页面自动跳转到:

https://secure.passp0rt.click/verify.html?user=xxx@businessgroup.com

手法揭秘:

- 域名使用了"passp0rt"(用0代替o)这种典型拼写错误技巧

- 使用廉价的".click"域名后缀(正规企业不会使用)

- URL中直接包含受害者邮箱,便于黑客记录和后续攻击

- 页面模仿企业内部系统,要求输入"确认密码"

三、黑客为何能得手?三大心理战术

1. 制造紧迫感

- "您的密码即将过期,请立即处理!"

- 黑客利用人们对账户被锁的恐惧,促使受害者在不思考的情况下点击链接。

2. 伪装权威性

- 使用企业LOGO或官方语气

- 仿制IT部门签名和联系信息

- 声称"系统自动发送",增加可信度

3. 降低警惕性

- 页面设计高度逼真,连小图标都完美复制

- 提交后跳转到真实网站,让受害者以为操作成功

- 使用合法SSL证书(https://),显示浏览器"安全锁"

四、企业防御指南:简单有效的4大措施

1. 技术防护

✅ 部署邮件安全网关,自动识别可疑链接

✅ 启用多因素认证(MFA),即使密码泄露也能保护账户

✅ 配置DMARC/DKIM/SPF记录,防止邮件伪造

2. 人员培训

每季度进行钓鱼演练,让员工亲身体验识别过程

建立"一键举报"机制,简化可疑邮件报告流程

设立安全之星奖励,鼓励员工主动识别威胁

3. 流程优化

制定明确的密码重置流程(如必须通过内部系统或电话确认)

建立官方通知渠道(如企业微信/钉钉),减少对邮件的依赖

指定唯一IT支持联系方式,避免员工被"假客服"欺骗

4. 个人习惯

三查原则:

- 查发件人、查链接、查内容逻辑

- 发件人是否为官方邮箱?

- 链接域名是否100%正确?

- 要求是否符合公司常规?

悬停查看:鼠标悬停在链接上(不点击),查看浏览器左下角显示的真实URL

二次确认:对任何"紧急"要求,通过官方渠道(如内部通讯录中的电话)确认

五、如果你已中招:紧急应对步骤

- 立即修改密码:通过官方APP或网站(非邮件链接)重置账户密码

- 通知IT部门:提供完整邮件截图和点击的链接

- 检查账户活动:查看是否有异常登录或操作记录

- 监控财务信息:如涉及财务系统,立即通知财务部门冻结相关权限

- 更改关联账户:如果使用相同密码,立即修改其他平台密码

六、结语:安全始于警惕,成于习惯

本次分析的钓鱼攻击展示了现代网络犯罪的"专业化"趋势:从页面设计到心理诱导,黑客投入了相当心思。但万变不离其宗——所有钓鱼攻击的核心都是利用人性的弱点。

· 绝不点击邮件中的登录链接

· 绝不在非官方页面输入密码

· 绝不因"紧急"而跳过安全确认

真正的安全不是购买最贵的防火墙,而是培养每位员工的"安全肌肉记忆"。当怀疑成为本能,黑客便无从下手。