PDF二维码钓鱼攻击升级:AI生成文档与沙箱规避技术结合,企业邮件安全面临新挑战

攻击者将二维码嵌入PDF文档中,用户扫描后跳转至钓鱼页面。这种方式具有以下特点:

隐蔽性强:二维码内容不可见,无法通过静态分析判断其指向。

动态生成:每个收件人可能收到不同二维码,实现精准攻击。

规避检测:沙箱通常不会扫描二维码内容,导致恶意行为难以被发现。

2.2 定制化PDF文档

· 提高钓鱼成功率:个性化内容更易诱导用户点击。

· 逃避VT检测:每个文件的哈希值不同,传统杀毒引擎难以识别。

· 追踪攻击效果:通过唯一二维码或链接,记录受害者行为。

2.3沙箱规避技术

二维码置于滚动区域:沙箱仅截图首屏,第二屏二维码未被识别。

无脚本行为:PDF本身不包含可执行脚本,仅通过外部链接触发。

延迟加载:部分攻击行为在用户交互后才触发,沙箱无法模拟完整流程。

1. 邮件投递:攻击者发送伪装成共享文件的电子邮件,邮件中附带一个PDF附件。

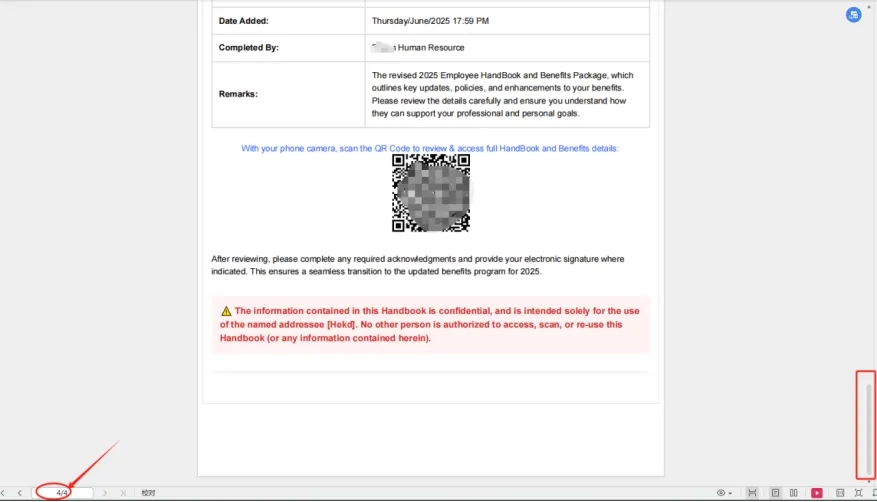

2. 二维码引导:PDF中嵌入二维码,提示用户扫描以查看文件内容。

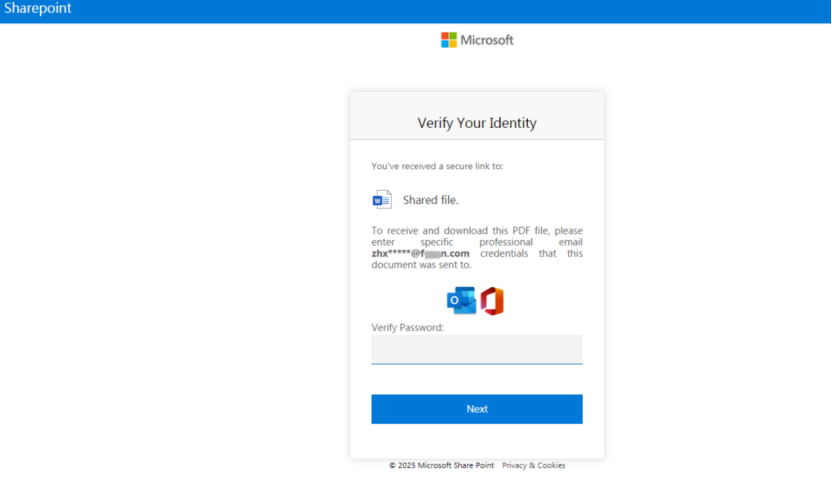

3. 钓鱼页面:用户扫描二维码后,会被引导至一个伪造的Microsoft Sharepoint登录页面(如图所示)。

4. 凭证窃取:用户输入Office 365账户密码后,数据被提交至攻击者服务器。

5. 二次跳转:用户被重定向至真实文件,掩盖攻击痕迹。

· 二维码位置异常:二维码位于滚动区域,非首屏可见。

· 内容诱导性强:如“请输入密码查看文件”、“点击下载”等。

· 无实际内容:PDF内容为空或仅有二维码,缺乏正常文档结构。

· 外部链接请求:扫描二维码后访问外部URL,可能为钓鱼页面。

· 敏感信息提交:登录页面尝试提交用户名和密码至非官方域名。

· IP地理位置异常:提交信息的目标服务器位于高危地区。

. 拼写与格式错误:

· “Foxxx" 中“F”与“o”之间的异常空格,可能是AI处理字符时的格式混乱。

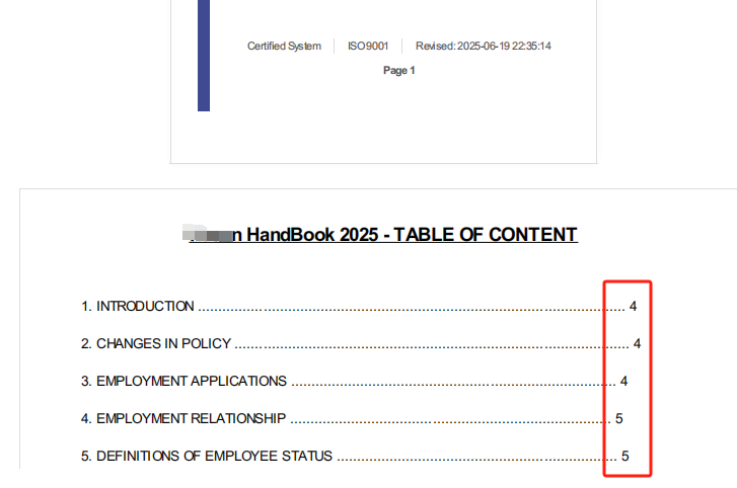

页面与内容结构矛盾:

· 文档首页标注“Page 1”,但目录条目从“4”页开始(如“INTRODUCTION……4”),正常文档会合理设置页码跳转,AI可能未正确处理页面逻辑。

重复模板化内容:

· 另外,文档除用户ID、日期、收件人姓名外,其余文字(包括目录、表格、备注)完全一致,呈现“变量替换式”生成特征,符合AI基于模板批量生成的逻辑。

· 提高安全意识:教育用户不要轻易扫描未知二维码。

· 识别钓鱼页面:警惕非官方域名、页面跳转、输入凭证等行为。

· 多因素认证:启用MFA,即使密码泄露也难以被入侵。

· 增强沙箱能力:增加对滚动内容的截图识别,模拟用户交互行为。

· 内容审计工具:部署PDF内容解析器,识别二维码并自动解码分析。

· 网络层监控:对PDF中出现的外部链接进行实时拦截与信誉评估。

· AI辅助检测:利用AI技术对PDF文件进行深度分析,识别其中的格式异常、拼写错误、重复模板化内容等特征,判断其是否为AI生成的钓鱼邮件附件。