邮件安全技术:防范伪装电子发票的恶意攻击

近日,一起涉及伪装诺诺网电子发票的邮件攻击事件引发广泛关注。该邮件借助某运营商云群发服务器发送,主题为 “您收到一张【上海逸朵商贸有限公司】开具的数电票【票据号码:24372000000189710381】[本邮件为系统自动发送,请勿直接回复]”,发件人地址是her@herhrwj.cn。邮件内容模仿真实电子发票通知,包含二维码和下载链接。虽然二维码扫描显示的是真实但已过期的发票信息,然而点击下载链接后会下载一个名为dzfp_24372000000189710381.zip的压缩包文件。

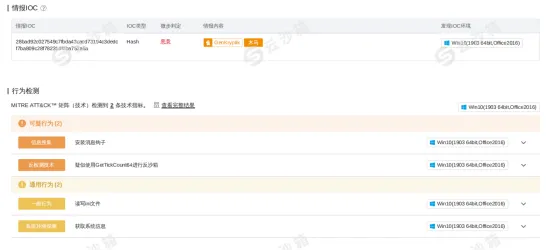

经沙箱环境分析与多引擎检测确认,该压缩包中含有恶意软件,具体文件信息如下:

| 属性 | 内容 |

| 文件大小 | 29.23 MB |

| 文件类型 | Zip archive data, at least v2.0 to extract, compression method=deflate |

| SHA256 哈希值 | 28bad92c027549c7fbda43cacd73194c3dedcf7ba809c28f782314fdba752a5a |

威胁类型:木马(Trojan)

家族名称:GenKryptik

行为检测结果:

- 安装消息钩子(Hooking API)

- 疑似使用GetTickCount64进行反沙箱操作

- 读写.ini配置文件

- 获取系统信息(如用户名、主机名、IP地址等)

多个杀毒引擎将其识别为恶意软件或其变种,进一步证实了其危害性。

(一)利用可信邮件平台增强欺骗性

攻击者利用阿里云的邮件群发服务作为发件服务器,大大提升了邮件来源的可信度。再结合 “系统自动发送” 的声明,让用户更难以察觉异常。

(二)模拟正规电子发票格式

邮件中包含完整的公司名称、发票编号、开票日期等信息,并且附带可正常扫描的二维码,进一步诱导用户信任邮件内容并点击下载链接。

(三)多层伪装与逃避机制

· 下载链接指向压缩包文件,这种形式通常不会被传统邮件网关直接拦截。

· 压缩包内可能嵌套多层加密或加载器,以此来逃避静态检测。

· 使用反沙箱技术(如时间检测)规避自动化分析环境。

(四)社交工程策略

利用用户对电子发票的日常依赖心理,诱导其主动下载附件。此类攻击常常针对企业财务人员、采购部门或个体商户等目标群体。

| 影响维度 | 描述 |

| 数据泄露 | 恶意软件可能窃取敏感信息,包括账户凭证、银行信息等 |

| 系统控制 | 可能植入远程控制程序(RAT),实现远程操控设备 |

| 二次攻击 | 作为跳板,用于横向渗透内部网络,发起后续攻击 |

| 业务中断 | 感染设备可能导致系统不稳定或数据损坏,影响业务连续性 |

(一)提高员工安全意识与培训

- 定期开展网络安全意识培训,重点讲解钓鱼邮件识别技巧。

- 强调 “不轻信陌生邮件”“不随意点击链接 / 下载附件” 的原则。

- 提供模拟钓鱼演练,提升员工应对能力。

(二)加强邮件安全防护机制

部署高级邮件网关(如靠谱邮件云网关、Microsoft Defender for Office、Proofpoint等),使其具备以下功能:

- URL重写与动态检测

- 文件解压与多层扫描

- SPF/DKIM/DMARC认证验证发件人真实性

设置邮件附件隔离区,对可疑文件先进行隔离,再进行人工审核。

(三)部署终端与网络防护措施

- 安装企业级防病毒软件与EDR(端点检测与响应)系统,实时监控进程行为。

- 启用应用白名单机制,限制未知程序运行。

- 配置防火墙规则,限制对外连接到高危IP或C2服务器。

(四)建立应急响应机制

- 制定详细的数据泄露与恶意软件感染应急预案。

- 建立快速响应小组,明确职责分工与处置流程。

- 定期进行红蓝对抗演练,检验防御体系的有效性。

(五)强化邮件来源验证与访问控制

- 教育员工查看邮件头信息,识别伪造发件人。

- 对于关键业务往来邮件,建议通过电话或企业通讯工具二次确认。

- 限制非授权设备访问邮箱系统,启用多因素认证(MFA)。

此次伪装成电子发票的恶意邮件攻击,充分展现了攻击者在社会工程、伪装技术和逃避检测方面的高度专业性。随着电子邮件成为企业沟通的主要方式,邮件安全已成为网络安全防护的关键环节。

企业和个人应高度重视邮件系统的安全性,结合技术防护、制度管理与人员培训,构建多层次、全方位的安全防线。只有这样,才能有效抵御日益复杂和隐蔽的网络攻击,保障信息系统与数据资产的安全。