某医疗设备企业

发布时间:2025-08-11 / 浏览次数:483次

一、企业与行业背景

某医疗设备企业聚焦医疗设备领域,业务涉及内窥镜研发、销售及售后服务,核心数据包含客户诊疗案例、设备技术参数等敏感信息。医疗行业因数据价值高,常成网络钓鱼攻击目标,员工安全意识关乎企业数据资产与患者信息安全,需通过钓鱼演练强化防护。

二、两次演练活动详情

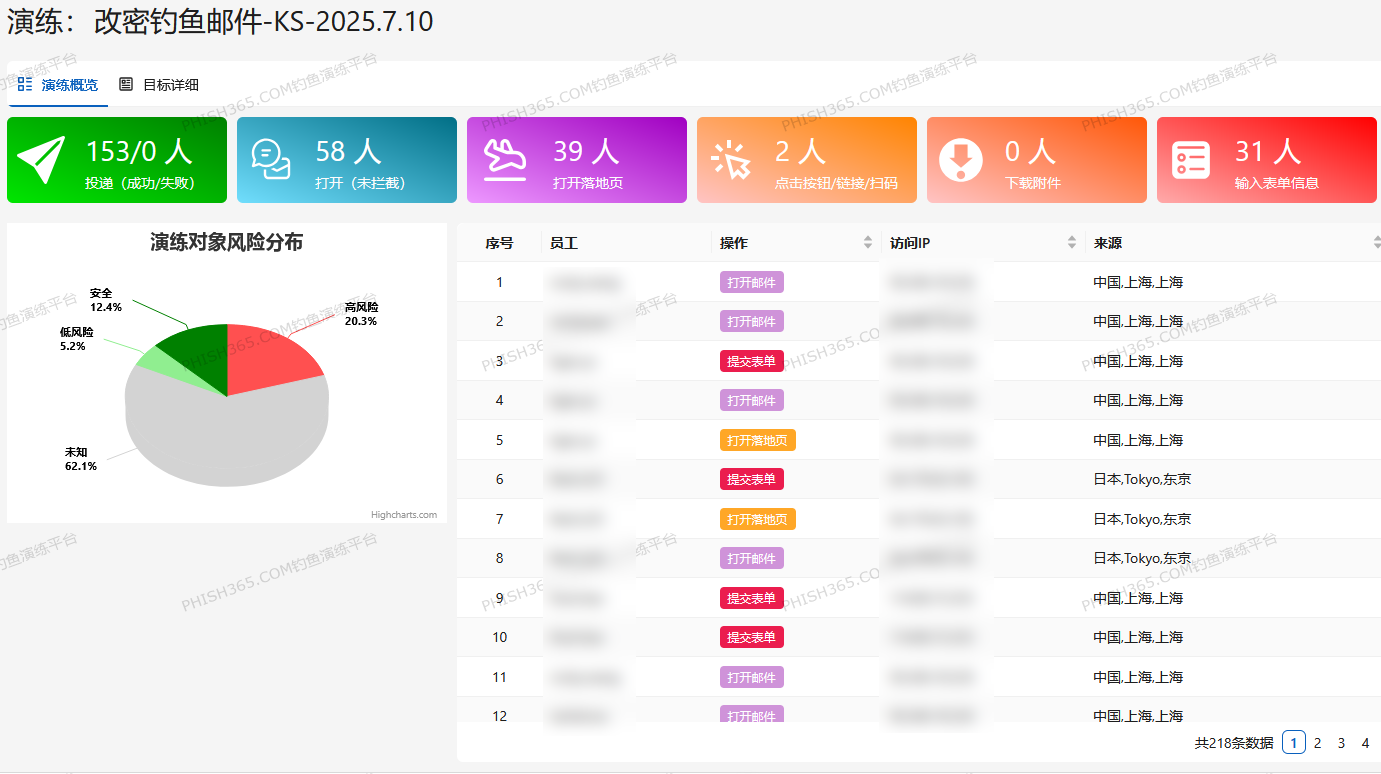

(一)改密钓鱼邮件 - KS-2025.7.10

演练目标:模拟系统密码修改场景,检验员工面对敏感操作类钓鱼邮件的风险识别与应对能力,防范因误操作泄露账户密码

投递覆盖:成功投递 153 人,无失败,覆盖超半数用户(最大用户数 310 ),确保演练对员工群体有足够触达

交互行为:58 人打开邮件(未拦截),39 人进入落地页,2 人点击按钮 / 链接 / 扫码,31 人输入表单信息 ,反映部分员工对 “改密” 场景警惕不足,存在泄露信息风险;无附件下载,规避了恶意程序入侵风险

模拟钓鱼:开展 3 次模拟,已泄密模拟数 61/327 ,结合改密场景,暴露员工在账号安全操作上的意识短板

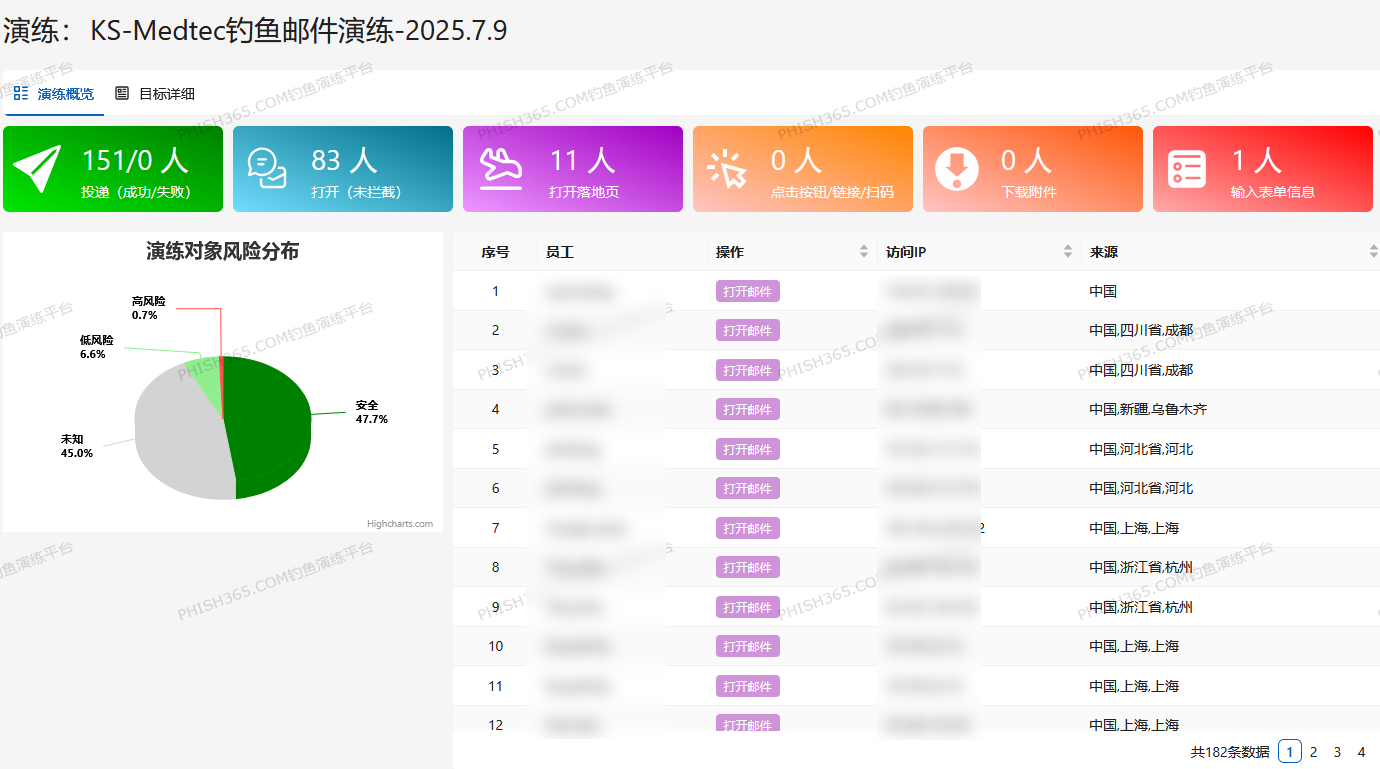

(二)KS-Medtec 钓鱼邮件演练 - 2025.7.9

演练目标:围绕医疗业务场景(如设备维护通知、业务合作沟通等,结合 “KS-Medtec” 业务关联),检测员工对业务类钓鱼邮件的辨别能力

投递覆盖:成功投递 151 人,触达广泛,助力检验不同岗位员工安全意识

交互行为:83 人打开邮件(未拦截),11 人进入落地页,无点击按钮 / 链接 / 扫码、附件下载行为,仅 1 人输入表单信息,说明员工对业务类邮件交互相对谨慎,但仍有个别人员存在风险操作;演练暴露业务场景下钓鱼邮件的渗透可能。

补充价值:与 “改密” 场景形成业务覆盖互补,全面检验员工在医疗设备企业日常办公中,面对不同类型钓鱼邮件的防护水平。