警惕!新型Gmail钓鱼攻击来袭:深度解析与防范指南

发布时间:2025-06-06 / 浏览次数:1,265次

1攻击手法深度剖析

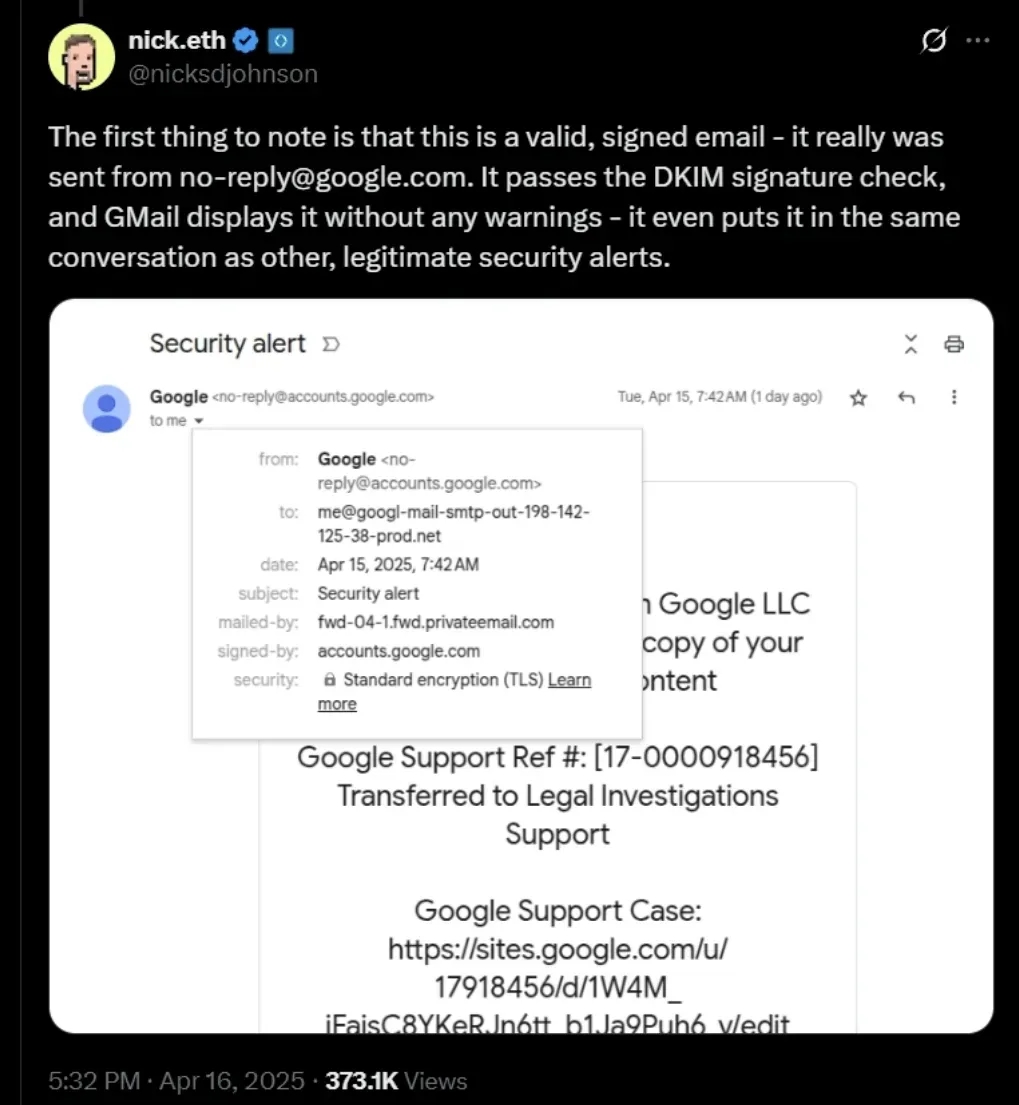

完美伪装:攻击者精心伪造发件人地址为"no-reply@accounts.google.com",并模仿Gmail系统自动生成的邮件格式(如me@googl-mail-smtp-out-198-xxx.net),在收件箱中显示为"我"发送的邮件。

内容设计:邮件内容声称"警方要求披露用户资料",并附带看似正规的"谷歌支持页面"链接,利用用户对法律事务的紧张心理实施诱导。

技术滥用:攻击者创新性地结合了多种技术手段

- 利用Google OAuth认证系统创建伪装应用

- 通过Google Sites搭建高仿支持页面

- 精心设计的重定向链路

2为何传统防御失效?

身份验证漏洞:攻击成功绕过了DKIM、SPF等传统邮件认证机制。

系统信任被滥用:攻击者利用谷歌自身系统功能(如OAuth、Sites)增强可信度。

心理诱导因素:精心设计的内容引发用户紧急心理,降低判断力。

3防护建议

1. 部署高级威胁防护(ATP)解决方案,启用DMARC邮件认证策略,实施零信任架构下的访问控制

2. 可启用"通行密钥"(Passkeys)认证,谨慎处理包含敏感信息的邮件,手动输入网址访问重要服务

3. 开展针对性安全意识培训,建立邮件安全事件响应流程,定期进行钓鱼演练测试

4启示

这起事件暴露出当前邮件安全体系的几个关键问题:

- 传统认证机制的局限性

- 云服务功能被滥用的风险

- 人为因素在安全链中的重要性

这也提醒我们,在数字化转型过程中,需要持续评估新技术带来的安全风险。

结语:

随着网络攻击手段的不断进化,邮件安全防护需要持续升级。建议用户保持警惕,企业采取"技术+管理+培训"的综合防护策略,构建多层次的邮件安全防护体系,共同应对日益复杂的网络安全威胁。

来源网络,如有侵权请联系删除

- 上一篇: 警惕:黑客伪装求职者,入侵招聘专员设备

- 下一篇: 最有效的钓鱼二维码:伪装成HR部门发布的信息